ARTE, RESISTÊNCIA e REBELDIA NA RED. Convocatória a edição cibernética do CompArte “Contra o Capital e seus muros, todas as artes” ARTE, RESISTÊNCIA E REBELDIA NA RED.

Convocatória a edição cibernética do CompArte “Contra o Capital e seus muros, todas as artes”

Julho de 2017.

Companheiroas, companheiras e companheiros da Sexta:

Irmaoas, irmãs e irmãos artistas e não, do México e do mundo:

Avatares, nicknames, webmasters, bloguer@s, moderador@s, gamers, hackers, piratas, bucaneros e náufragos do streaming, usuari@s das redes antisociais, antípodas dos reality shows, ou como cada um prefira chamar red, a web, internet, ciberespaço, realidade virtual ou como seja:

Lhes convocamos, porque temos algumas perguntas que nos inquietam:

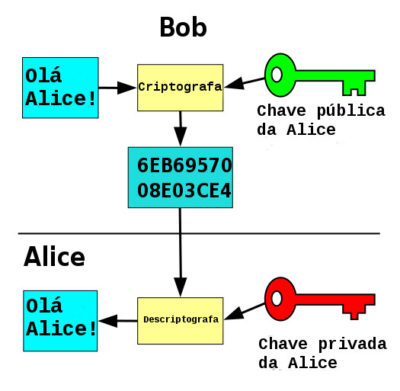

É possível outra internet, ou seja, outra rede? Se pode lutar aí? Ou esse espaço sem geografia precisa, já está ocupado, copado, cooptado, atado, anulado, etceterado? Não é possível haver aí resistência e rebeldia? É possível fazer Arte na rede? Como é essa Arte? E pode rebelar-se? Pode a Arte na rede resistir a tirania de códigos, passwords, o spam como buscador por default, os MMORPG das notícias nas redes sociais onde ganham a ignorância e a estupidez por milhões de likes? A Arte em, por e para a rede banaliza a luta e a trivializa, ou a potência e escala, ou “nada a ver, meu bem, é arte, não célula militante”? Pode a Arte na rede aranhar os muros do Capital e feri-lo com uma greta, ou afundar e perseverar nas que já existem? Pode a Arte em, por e para a rede resistir não só a lógica do Capital, mas também a lógica da Arte “conhecida”, a “arte real”? O virtual é também virtual nas suas criações? É o bit a matéria prima da sua criação? É criado por um ser individual? Onde está o soberbo tribunal que, na Rede, dita o que é e o que não é Arte? O Capital cataloga a Arte em, por y para a rede como ciberterrorismo, ciberdelinquencia? A Rede é um espaço de dominação, de domesticação, de hegemonia e homogeneidade? Ou é um espaço em disputa, em luta? Podemos falar de um materialismo digital?

A realidade, real e virtual, é que sabemos pouco o nada de esse universo. Mas cremos que, na geografia impalpável da rede, há também criação, arte. E, claro, resistência e rebeldia.

Vocês que criam aí, Sabem da tormenta? a padecem? resistem? se rebelam?

Para tratar de encontrar algumas respostas, é que lhes convidamos a que participem… (íamos por “desde qualquer geografia”, mas achamos que na rede é onde talvez importa menos o lugar).

Bom, lhes convidamos a construir suas respostas, a construí-las, ou desconstruí-las, com arte criado em, por e para a rede. Algumas categorias nas que se pode participar (com certeza há outras, e você já está pensando que a lista é curta, mas, já sabe, “falte o que falte”), seriam:

Animação; Apps; Arquivos e bases de dados; Bio-arte e arte-ciência; Ciberfeminismo; Cine interativo; Conhecimento coletivo; Cultural Jamming; Cyber-art; Documentários web; Economias + finanças experimentais; Eletrônica DIY, máquinas, robótica e drones, Escritura coletiva; Geo-localização; Gráfica e designe, Hacking criativo, graffiti digital, hacktivismo e borderhacking; Impressão 3D; Interatividade; Literatura electrónica e Hipertexto; Live cinema, VJ, cinema expandido; Machinima; Memes; Narrative media; Net.art; Net Áudio; Performance, dança e teatro midiáticos; Psico-geografias; Realidade alternativa; Realidade aumentada; Realidade virtual; Redes e Translocalidades colaborativas (desenho de comunidades, práticas translocales); Remix culture; Software art; Streaming; Tactical media; Telemática e telepresença; Urbanismo e comunidades online/offline; Videogames; Visualização; Blogs, Flogs e Vlogs; Webcomics; Web Series, Telenovelas para Internet, e isso que você acha que falta nesta lista.

Assim que bem-vind@s aquelas pessoas, coletivos, grupos, organizações, reais ou virtuais, que trabalhem desde zonas autônomas online, aqueles que utilizem plataformas cooperativas, open source, software livre, licenças alternativas de propriedade intelectual, e os etcéteras cibernéticos.

Bem-vinda toda participação de todoas, todas e todos os fazedores de cultura, independentemente das condições materiais das que trabalhem.

Lhes convidamos também para que distintos espaços e coletivos ao redor do mundo possam mostrar as obras em suas localidades, segundo seus próprios modos, formas, interesses e possibilidades.

Tem já em algum lugar do ciberespaço algo que dizer-nos, contar-nos, mostrar-nos, compartilhar-nos, convidar-nos a construir em coletivo? Nos mande seu link para ir construindo a sala de exibições em linha deste CompArte digital.

Não tem ainda um espaço onde carregar seu material? Podemos proporcioná-lo, e na medida do possível arquivar seu material para que fique registrado a futuro. Nesse caso necessitaríamos que nos deem um link, hospedagem cibernética ou coisa similar de sua preferência. Ou que nos mandem por email, ou o carregue em uma de nossos servidores ou ao FTP.

Ainda que nos oferecemos a hospedar todo o material, porque queremos que forme parte do arquivo de arte na rede solidária, também vamos a ‘linkear’ a outras páginas ou servidores ou geo-localizações, porque entendemos que, na época do capital global, é estratégico descentralizar.

Assim que como se sintam à vontade:

Se querem deixar a informação nos seus sites, com suas formas e seus modos, podemos linkearlos.

E se necessitam espaço, podem contar com a nós para hospedá-los.

Bom, podem escrever-nos um e-mail com a informação de sua participação. Por exemplo, o nome dos criadores, título, e a categoria na que querem que esta seja incluída, assim como uma pequena descrição e uma imagem. Também nos diga si você tem espaço em internet e só necessitam que ponhamos um link, ou bem se preferem que a carregamos ao servidor.

O material que for sendo recebido desde o momento que apareça a convocatória, se irá classificando em diferentes apartados segundo sua (in)disciplina. As participações se faram públicas durante os dias do festival para que cada indivíduo ou coletividade navegue, use (ou abuse) e difunda em seus espaços de reunião, ruas, escolas, ou onde prefira.

As participações se publicarão como entradas e links.

Também se publicará um programa de streaming em direto. As atividades serão arquivadas caso alguém não consiga vê-las ao vivo.

O e-mail ao qual podem escrever para mandar-nos seus links e comunicar-se com nós é:

compas [nospam] comparte . digital

A página onde se irá montando os links as participações, e a qual estará em pleno funcionamento a partir do dia 1º de agosto deste ano de 2017, é:

http://comparte.digital

Desde aí também se farão transmissões e exposições, do 1º de agosto até o dia 12 de agosto, de diferentes participações artísticas desde seu ciberespaço local, em diferentes partes do mundo.

Bem-vindoas a edição virtual do CompArte pela Humanidad:

“Contra o Capital e sus muros, todas as artes… também as cibernéticas”

Vale, saúde e não likes, sino dedos médios up and fuck the muros, delete ao capital.

Desde as montanhas do Sudoeste Mexicano.

Comissão Sexta, Newbie but On-Line, do EZLN.

(Com muito largura de banda, meu bem, ao menos no que a cintura se refere -oh, yes, nerd and fat is hot-)

Julho de 2017.