Beabá da Criptografia de Ponta-a-Ponta

As Revelações do Vault 7 Significam que Criptografia é Inútil?

Se você usou a internet em algum momento desde maio de 2013, provavelmente ouviu falar que deveria usar comunicações encriptadas. As revelações de Edward Snowden de que a Agência de Segurança Nacional dos EUA registra todas as suas ligações, textos e e-mails impulsionou o desenvolvimento e uso de aplicativos e serviços criptografados. Apenas alguns anos mais tarde, a criptografia é usada em nossa comunicação diária. Se você usa alguma dessas ferramentas de criptografia, provavelmente ouviu a frase “criptografia de ponta-a-ponta”, ou “E2EE” (end-to-end encryption). O nome é direto o suficiente: ponta-a-ponta significa que o conteúdo é encriptado de um ponto final (geralmente seu celular ou computador) a outro ponto final (o celular ou computador do destinatário pretendido de sua mensagem). Mas que tipo de segurança isso promete para você, o usuário?

Desde o início da administração de Donald Trump nos EUA, a polícia alfandegária e de proteção de fronteiras dos EUA (CBP) tem ampliado as ações que invadem a privacidade de viajantes. A CBP tem ordenado tanto cidadãos dos EUA quanto visitantes a logar em seus telefones e notebooks e entregá-los para inspeção. Eles também têm ordenado que viajantes passem suas senhas ou loguem em suas redes sociais. Viajantes que não acatam com essas ordens podem ter seu ingresso no país negado.

No início de março, o Wikileaks publicou uma coleção de documentos vazados (Vault 7) da CIA, incluindo informação sobre vulnerabilidades e brechas de software (exploits) que a CIA pagou por e manteve em segredo do público em geral. Agora que essa informação vazou, já não é apenas a CIA que tem conhecimento sobre essas vulnerabilidades – é todo mundo. O jornal New York Times e outros erroneamente noticiaram que a CIA havia quebrado a criptografia em aplicativos como Signal e WhatsApp, quando de fato o que a CIA fez foi selecionar e comprometer dispositivos Android de pessoas específicas.

Resumindo, essa revelação confirma a importância do uso de comunicação criptografada de ponta-a-ponta, porque impede que adversários estatais realizem vigilância em massa de amplo espectro. A E2EE continua sendo importante.

Muitos relatos ao redor de Vault 7 tem deixado a impressão que apps encriptados como Signal foram comprometidos. Na verdade, o dispositivo (o smartphone) é que está comprometido – o ponto final. Não há motivo para pensarmos que a criptografia em si não funciona.

Limitações: Ponto final em Texto Simples

Primeiro, é importante entender que se você pode ler uma mensagem, ela está em texto simples – ou seja, não está mais encriptada. Na criptografia de ponta-a-ponta, os pontos fracos na cadeia de segurança são você e seu dispositivo e seu destinatário e o dispositivo delx. Se seu destinatário pode ler sua mensagem, qualquer pessoa com acesso ao dispositivo delx também pode ler. Um policial disfarçado poderia ler a mensagem espiando sobre o ombro do seu destinatário, ou a polícia poderia confiscar o dispositivo do seu destinatário e abri-lo a força. Se há qualquer risco de algumas dessas situações desagradáveis acontecerem, você deve pensar duas vezes antes de enviar qualquer coisa que não gostaria de compartilhar com as autoridades.

Essa limitação em particular é relevante também para as recentes revelações feitas no Vault 7, que demonstram como que apps como Signal, WhatsApp e Telegram podem não ser úteis se um adversário (como a CIA) ganha acesso físico ao seu dispositivo ou ao dispositivo de seu contato e é capaz de desbloqueá-lo. Muitos relatos sobre o Vault 7 foram um pouco enganosos, dando a impressão que os apps em si tinham sido comprometidos. Nesse caso, o comprometimento é no nível do dispositivo – no ponto final. A criptografia em si continua sendo boa.

Limitações: Vigilância Pontual

Considerando que você não pode controlar as condições de segurança no destinatário da sua mensagem, você deve considerar a possibilidade que qualquer mensagem que você enviar para essa pessoa poderá ser lida. Ainda que raros, existem casos em que poderes estatais usam vigilância pontual direcionada a alvos individuais. Nesses casos, alvos podem estar operando com dispositivos infectados por malware com a intenção de registrar todas as comunicações que entram e saem. Esse ataque funciona no nível do ponto final, tornando a E2EE inútil contra esses adversários específicos. Por ser difícil de saber se você (ou o destinatário da sua mensagem) são alvos desse tipo de ataque, é sempre melhor evitar por padrão enviar informações muito sensíveis por meios digitais. Atualmente, esse tipo de ataque parece ser raro, mas nunca se deve correr riscos desnecessários.

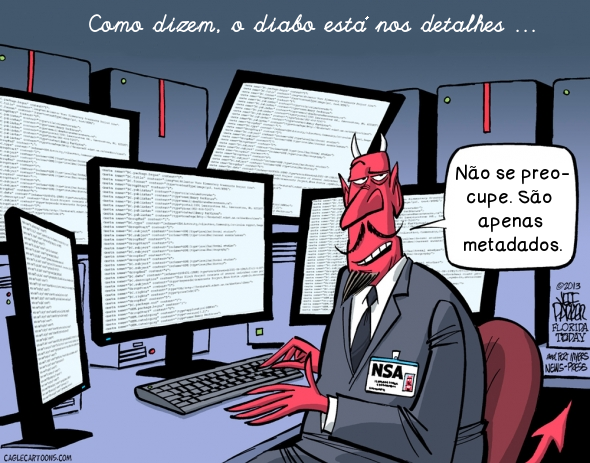

Limitações: Metadados

A terceira coisa que você precisa saber sobre E2EE é que ela não protege necessariamente seus metadados. Dependendo de como as comunicações são transmitidas, os registros podem ainda conter e mostrar o tamanho e horário da mensagem, assim como remetente e destinatárix. Registros podem também mostrar a localização tanto dx remetente quanto dx destinatárix no momento que a comunicação ocorreu. Apesar de tipicamente isso não ser suficiente para mandar alguém para a cadeia, pode ser útil para provar associações entre pessoas, estabelecer proximidade a cenas de crimes, e rastrear padrões de comunicações. Todos esses pedaços de informações são úteis para estabelecer padrões maiores de comportamento em casos de vigilância direta.

Então… Por quê?

Então, se criptografia de ponta-a-ponta não necessariamente protege o conteúdo de suas comunicações, e ainda assim deixa passar metadados úteis, qual o sentido em usá-la? Uma das coisas mais importantes que a E2EE faz é garantir que seus dados nunca atinjam os servidores de outra pessoa de forma legível. Como a criptografia de ponta-a-ponta inicia no momento que você pressiona “enviar” e persiste até atingir o dispositivo dx destinatárix, quando uma empresa – como o Facebook – é intimada a fornecer os registros de suas comunicações, ela não possui nenhum conteúdo em texto simples para dar. Isso coloca as autoridades em uma posição de que, se precisam conseguir o conteúdo de suas comunicações, serão forçadas a gastar muito tempo e recursos tentando quebrar a criptografia. Nos Estados Unidos, seu direito a um julgamento rápido pode tornar essa evidência inútil para xs promotorxs, que podem não ser capazes de desencriptar a tempo de agradar umx juízx.

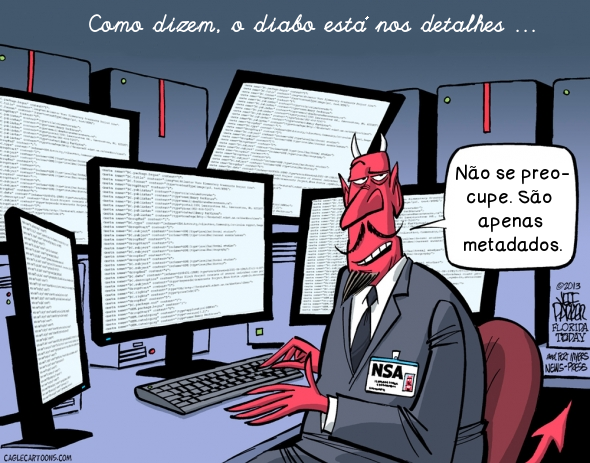

Vigilância em Massa

Outro uso útil para a E2EE é dificultar muito a vigilância indiscriminada, feita de arrasto pela NSA e outras órgãos da repressão. Já que não existe um ponto no meio em que suas comunicações não criptografadas possam ser pegas, o que é capturado são os mesmos blocos de texto encriptado disponíveis através de intimação. Vigilância de arrasto é geralmente conduzida coletando quaisquer dados disponíveis e submetendo-os a uma classificação automatizada em vez de análise individual. O uso de criptografia impede que algoritmos peneirem conteúdos específicos, tornando o processo muito mais complicado e geralmente não vantajoso.

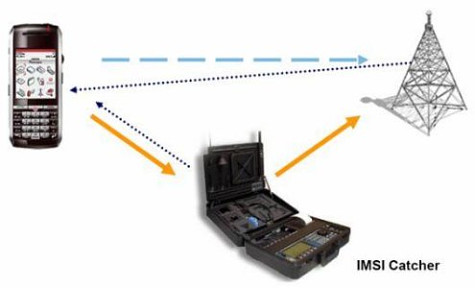

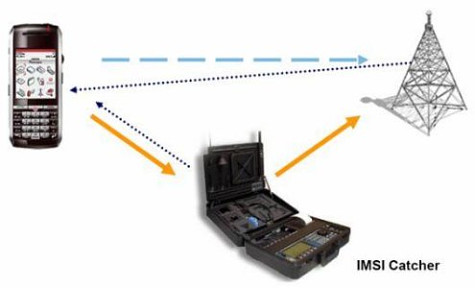

Torres de Celular falsas (Stingrays)

Além da coleta de dados que a NSA executa, as polícias estaduais e federal têm, e frequentemente usam, simuladores de torres celulares conhecidos como “capturadores de IMSI” ou “Stingrays”. Capturadores de IMSI fingem ser torres celulares para enganar seu telefone e fazer com que ele dê informações que possam servir para lhe identificar, incluindo sua localização. Simuladores de torres celulares também capturam e registram suas comunicações. Como com outros tipos de interceptação, a criptografia significa que o que é capturado é largamente inútil, a menos que os órgãos da repressão estejam dispostos ao dispendioso trabalho de desencriptá-lo.

Criptografia em Repouso

Em adição ao uso de criptografia de ponta-a-ponta para proteger o conteúdo de suas mensagens enquanto elas estão em trânsito, você também pode usar encriptação total de disco para proteger suas informações enquanto estão armazenadas em seu dispositivo. Criptografia de disco significa que todas as informações em seu dispositivo são indecifráveis sem sua chave de criptografia (geralmente uma palavra-chave), criando um ponto final reforçado que é muito mais difícil de comprometer. Ainda que criptografar seu ponto final não seja necessariamente uma proteção contra os métodos mais insidiosos de vigilância, como malware, a criptografia pode prevenir que adversários que tomam posse de seus dispositivos tirem qualquer informação útil deles.

Criptografia de ponta-a-ponta não é de forma alguma um escudo mágico contra a vigilância feita por adversários Estatais ou indivíduos maliciosos, mas como visibilizado no Vault 7, seu uso pode ajudar a forçar uma mudança de procedimento: ao invés de vigilância de arrasto em massa, ataques direcionados super dispendiosos. Quando aliados ao bom senso, a dispositivos criptografados, e demais práticas de segurança, a E2EE pode ser uma ferramenta poderosa para reduzir significativamente a área de ataque. O uso consistente e habitual de criptografia de ponta-a-ponta pode anular muitas das ameaças de nível inferior e podem até mesmo levar adversários de alto nível a decidir que lhe atacar simplesmente não vale o esforço.

Leitura Adicional

— Por Elle Armageddon

Traduzido do inglês da postagem original em Crimethinc.